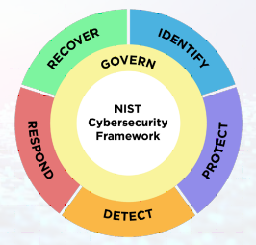

Lo que vamos a describir ahora es el NIST Cybersecurity Framework (NIST CSWP 29) implementado a través de NIST SP 1300, que es una publicación especial de NIST orientada a securizar pequeños negocios.

NIST es una organización americana semejante a la ISO. De hecho el acrónimo indica «National Institute of Standards and Technology».

Si no lo habéis hecho, recomiendo revisar la primera parte de esta guía:

Guía para securizar PYMEs 1. Concienciación

Reitero lo que decía en la primera entrada. Es imprescindible la concienciación. El 50% de la securización se consigue simplemente mediante buenas prácticas. De hecho, la mayoría de los ataques con éxito a organizaciones se consiguen a través de ingeniería social (poner como pregunta de seguridad datos reales y que a través de redes sociales se sepa la respuesta a todas las preguntas, por ejemplo), prácticas inseguras (contraseñas tipo 1234, introducir pendrives inseguros en ordenadores de la empresa…) o falta de educación/voluntad en ciberseguridad en la empresa.

Mejorar por concienciación es casi gratis, y puede suponer la diferencia entre que un intento de ataque de ransomware tenga éxito o no.

Comenzamos con la guía:

¿Cómo empezar?

Vamos a seguir NIST:

Empezamos por la gobernanza.

Antes de nada, el/la responsable de la empresa debe hacer los deberes. Y es desagradable, porque en general no sabe de ciberseguridad y lo que quiere es que alguien le arregle el problema, pero esta parte la debe hacer quien quiera que tenga la batuta de mando en la empresa.

Lo primero que tenemos que saber es hasta dónde quiero llegar. Parece una pregunta obvia, quiero tener una empresa segura, pero no es una respuesta tan simple.

1ª tarea. Responder preguntas

Las preguntas que debo responder son:

- ¿De quién me voy a proteger?

- ¿Cuánto quiero invertir?

- ¿Qué quiero proteger de mi empresa? Prestigio, datos, dinero…

- ¿Qué marco legal me afecta?

- ¿Quién se va a encargar de llevar la ciberseguridad?

Debo conocer mi empresa. No es lo mismo defender una zapatería, que una multinacional, que la ONU.

Esto parece evidente, hay una diferencia de órdenes de magnitud entre unos ejemplos u otros, pero aparte de eso los atacantes no son los mismos. La zapatería la atacarán chavales de 15 años por diversión, la multinacional cibercriminales para sacar dinero y la ONU sufrirá ataques de unas naciones intentando conseguir datos de otras naciones. De modo que no sólo es una cuestión de aumento de costes por tamaño. También por el alcance de la protección que necesitamos.

Dentro de una PYME también hay diferencias. Una zapatería requerirá mucha menos protección que una clínica médica, porque la clínica debe proteger datos médicos de pacientes con mucho celo, mientras que la zapatería no.

Por otro lado, debemos recordar el principio de Pareto.

El 80% de los problemas se solucionan arreglando el 20% de las causas.

Si además recordamos lo de la concienciación, ya estamos en el 50% de la solución. Faltan el 30% de los problemas por arreglar. La inversión puede ser muy pequeña… pero no va a ser cero, desde luego. Hay que hacer un presupuesto para ciberseguridad igual que entra en el presupuesto «x» dinero para alarmas, «y» dinero para el seguro de robo, etc.

Una PYME como mucho tendrá que protegerse de chavales y cibercriminales de poca monta (quizás de hacktivistas porque tengamos una actividad polémica para ciertos grupos). No esperamos una nación detrás de los ataques. Eso quiere decir que la inversión será poca. No hay que invertir en un sistema de detección de intrusos, departamento forense, SOC 24/7 ni nada parecido. Pero al menos el sistema operativo original, pago de licencias de antivirus y SW específico, etc. El SW descargado de la red torrent está muy bien si no te importa que te entren hasta la cocina, pero si tienes un mínimo aprecio por tu negocio, implicaciones éticas y legales aparte, paga por el SW que usas.

Por último, lo que quiero proteger. Si tengo una empresa que el 90% de su negocio es online, no me puedo permitir que la web sea atacada con éxito. Perdería muchísimo prestigio. Si tengo una clínica médica, un ataque puede filtrar datos de pacientes. Eso tiene implicaciones legales serias si no garantizo que he hecho todo lo razonablemente posible por protegerlos. Un ataque de ransomware contra una gestoría la puede hundir.

En este aspecto, el marco legal (da para otra entrada) es muy importante. Tenemos que conocer el marco legal en el que nos movemos. Las implicaciones de perder los datos y qué requerimientos tengo para protegerlos. ¿Trato datos personales? ¿Trato datos de salud? ¿Datos bancarios? ¿Tenemos un requisito contractual por parte de un cliente a nivel de ciberseguridad?

Por último quién va a encargarse de la ciberseguridad. Ya dijimos que tiene que haber una concienciación. No puede ser que el director general se encargue también de la ciberseguridad, pero tiene que ser alguien cercano, porque si el que lleva la ciberseguridad es el más nuevo de la empresa, no tiene ninguna autoridad para enfrentarse a su jefe si ve que alguien está insertando una memoria USB en un ordenador de la empresa. Sin embargo, si la orden viene del entorno del director general, la cosa cambia.

2ª tarea. Analizar riesgos

En la tarea 1 hemos identificado qué cosas quiero proteger Ahora debemos analizar el riesgo de perderlo, que nos lo roben o que lo manipulen. Un ejemplo con datos como activo a proteger:

- Pérdida de datos: En un ataque de ransomware los datos se pierden de facto (vale, están ahí pero encriptados)

- Robo de datos: Alguien interesado en conocer datos médicos con fines ilícitos decida entrar en mi sistema y robarlos. Así, al día siguiente sale en la prensa que el famosillo de turno tiene alguna venérea y nos demanda por filtrar los datos.

- Modificación de datos: Tengo una correduría de seguros y uno de mis clientes cambia la cobertura de su seguro a ultra lujo manteniendo su cuota.

La tarea consiste en analizar qué le puede pasar a los activos que quiero proteger, ver las consecuencias de un ataque y cómo de probable es, y por último evaluar el riesgo que me supone cada ataque.

Analizar riesgos es un mundo, y da para mas de una y de dos entradas (tengo planeado hacer una serie de entradas sobre PILAR RM).

A falta de un análisis formal de riesgos, es suficiente un análisis subjetivo.

¿Qué es lo peor que puede pasarme a nivel de ciberseguridad? ¿Cómo de probable es?

3ª tarea. Definir reglas de seguridad para la empresa

Esta es otra tarea bastante importante.

Los empleados deben saber exactamente qué deben poder hacer y qué no, y volvemos a lo de antes, tenemos que definir qué queremos (o debemos) hacer de acuerdo con el marco legal que nos afecta.

Es posible que habitualmente tengamos que introducir memorias USB en los ordenadores de nuestra empresa que nos llegan de suministradores, con lo cual tendremos que permitirlo, pero si no es necesario, prohibirlo explícitamente, de modo que los empleados sepan qué pueden y qué no pueden hacer sin sorpresas. Además, dependiendo de cómo de importante sea lo que queremos proteger y el riesgo que suponga introducir una memoria USB (por ejemplo, si estimamos que las pérdidas por virus pueden llegar a una cifra importante, debemos dejar bien claro que puede haber consecuencias legales) puede ser muy necesario que quede bien claro que está prohibido.

No quiero entrar en medidas particulares, pero esto se suele solucionar con un «kiosco», es decir, un ordenador aislado con varios antivirus para escanear los medios externos que pinchemos en nuestra red.

Lo mismo vale para todo lo que queramos permitir o prohibir en la empresa. Política de páginas web que se puedan ver, redes sociales, etc.

Además, ya debe ir sonando que deberemos proporcionar educación de ciberseguridad a los empleados. No basta que las normas estén escritas y que formalmente se obligue a los empleados a entenderlas y firmar que las han comprendido. Además deben presentarse y explicarse. Pero eso para más adelante.

Con esto queda más o menos explicado el primer bloque. La semana que viene más.